Debes ser muy cuidadoso, algunas de las herramientas más efectivas y peligrosas que usan los hackers son difíciles de distinguir de dispositivos benignos. Incluso pueden ser adorables.

Una de las mejores formas de mantenerse seguro y protegido al usar tus computadoras y otros dispositivos electrónicos es ser consciente de los riesgos.

La mayoría de los riesgos son obvios: usar contraseñas fuertes, no descargar ni instalar software de sitios web no confiables, ni entregar tu dispositivo desbloqueado a un tercero.

Sin embargo, hay riesgos menos obvios, pero igualmente peligrosos, que pueden resultar en intrusiones en el dispositivo o la red, o incluso en la destrucción del dispositivo.

Las herramientas que ejecutan estas acciones pueden parecer perfectamente inocentes e incluso parecer juguetes. Pero el hecho de que puedan mezclarse como piezas de tecnología ordinarias hace que estas herramientas de hacking sean especialmente peligrosas.

Aquí te mostraré 7 artefactos que parecen gadgets tecnológicos ordinarios, pero que en realidad son poderosas herramientas de hacking.

Cabe destacar que ninguna de estas herramientas se vende específicamente como herramientas para hackers. En cambio, han sido diseñadas para que expertos en seguridad y pentesters examinen la seguridad de las empresas. Pero eso no impide que se utilicen mal estas herramientas, o herramientas similares.

1. Flipper Zero

El Flipper Zero parece un juguete para niños, todo plástico y de colores brillantes (como los Tamagotchis, esas mascotas digitales que morirían o se volverían malvadas si las descuidabas).

Pero debajo del exterior divertido y de la mascota virtual del delfín hay una navaja suiza de pruebas de penetración, capaz de hacer todo tipo de cosas, gracias al transceptor infrarrojo incorporado, la antena inalámbrica sub-GHz, el lector/grabador/emulador de iButton/NFC/RFID y los conectores GPIO, que permiten que el Flipper Zero se conecte a otros dispositivos. También hay un puerto USB que se puede conectar a computadoras y teléfonos inteligentes.

Esta amplia capacidad significa que el Flipper Zero se puede utilizar para controlar artículos que tienen un control remoto infrarrojo, para clonar tarjetas RFID y etiquetas NFC, para capturar y retransmitir frecuencias de radio que controlan cosas, como barreras de acceso e incluso cerraduras de automóviles, y para conectarse a computadoras o dispositivos iPhone y Android, que se pueden utilizar para enviar pulsaciones de teclas al sistema para hacer… bueno, prácticamente cualquier cosa que se pueda hacer desde un teclado.

Y eso es solo la punta del iceberg. Por $169, el Flipper Zero es una herramienta extremadamente capaz.

2. O.MG Cables

Parecen cables de carga regulares, pero en el conector de un extremo del cable O.MG hay una pequeña computadora, que permanece inactiva hasta que el cable se conecta a un dispositivo como una PC o Mac, o incluso a un teléfono inteligente iPhone o Android. Luego, cuando está conectado, la computadora se despierta y comienza a trabajar.

La computadora al final de un O.MG cable actúa como un teclado pequeño, enviando pulsaciones de teclas al dispositivo al que está conectado.

Este teclado oculto puede hacer prácticamente lo que un operador en un teclado puede hacer. Puede robar contraseñas de Wi-Fi, copiar archivos y moverlos a ubicaciones remotas, eliminar archivos, plantar spyware o malware, y mucho más.

Las capacidades de estos cables son aterradoras. La versión de élite puede conectarse a Wi-Fi, puede programarse para activarse de forma remota, e incluso puede autodestruirse, de modo que el O.MG cable se convierta en un cable regular, lo que dificulta identificar la tecnología como la fuente de un hackeo.

Créeme cuando digo que estos cables se ven, se sienten y funcionan como cables regulares. Vienen en una selección de colores y tipos de conexión y se mezclan con tus otros cables.

Los precios de un cable O.MG van desde $119 a $200, por lo que no son baratos, y definitivamente no quieres confundir estos cables con tus cables regulares.

3. USBKill

Los dispositivos USBKill son pequeños dongles que parecen unidades flash USB, pero en lugar de almacenar datos, envían cargas eléctricas que cortan los circuitos en los dispositivos en los que están enchufados.

Laptops, PC, teléfonos inteligentes e incluso televisores, enrutadores de red y prácticamente cualquier cosa que tenga un puerto pueden ser atacados por USBKill.

Los dispositivos se pueden activar presionando un botón, mediante bluetooth, ejecutando un ataque cronometrado o incluso pasando la mano sobre el dispositivo cuando se usa un anillo magnético encubierto.

Estos dispositivos proporcionan aún otra razón para evitar conectar cosas aleatorias a tus dispositivos.

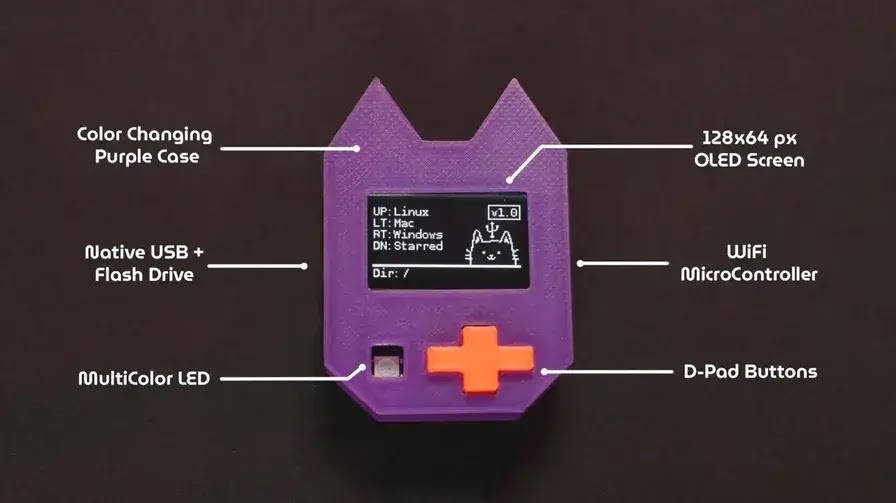

4. USB Nugget

Este es un dispositivo simple y barato, pero muy efectivo.

Dentro de su pequeña carcasa, el USBNugget, que parece un gatito, tiene todo lo necesario para lanzar payloads a prácticamente cualquier dispositivo al que se conecte.

Gracias a un chipset Wi-Fi ESP32–S2 incorporado, este dispositivo se puede controlar de forma remota, por lo que el hacker ni siquiera tiene que estar cerca del sistema.

5. Wi-Fi Pineapple

El Wi-Fi Pineapple puede parecer un enrutador futurista, pero en realidad es una plataforma sofisticada para llevar a cabo ataques de redes inalámbricas.

Usando el Wi-Fi Pineapple, puedes crear puntos de acceso falsos con la intención de robar las credenciales de inicio de sesión de las personas y llevar a cabo ataques avanzados de intermediario.

Este dispositivo también se puede usar para monitorear la recopilación de datos de todos los dispositivos en su cercanía, y los usuarios pueden guardar y volver a estos datos en una fecha futura.

Wi-Fi Pineapple también se puede usar para capturar handshakes de Wi-Fi, y esta información luego se puede usar para descifrar contraseñas de acceso Wi-Fi. En resumen, el Wi-Fi Pineapple es una herramienta increíblemente poderosa.

6. USB Rubber Ducky

Una computadora confiará en un teclado que esté conectado a ella porque, bueno, los humanos usan teclados. Por lo tanto, una forma fácil de atacar un sistema es hacer que un dispositivo finja ser un teclado y actuar como si hubiera un humano escribiendo.

Si alguna vez has visto la serie Mr. Robot, entonces habrás visto un ataque con USB Rubber Ducky. Si bien ya hemos visto dispositivos que pueden enviar pulsaciones de teclas a otro dispositivo, esta herramienta es un dispositivo Rubber Ducky dedicado.

Aunque la herramienta parece una unidad flash regular, el Rubber Ducky se puede programar para «escribir» comandos en cualquier dispositivo al que esté conectado.

La herramienta es otra razón por la que no deberías simplemente conectar cosas aleatorias a tus dispositivos electrónicos. Sin embargo, el Rubber Ducky es tan discreto que alguien podría conectarlo a un dispositivo, dejarlo conectado y podrían pasar días, semanas o incluso meses antes de los encuentren.

7. LAN Turtle

Por fuera, el LAN Turtle parece un adaptador ethernet USB genérico, pero por dentro es una herramienta que proporciona al hacker una serie de formas de observar y luego obtener acceso a una red.

Con un soporte para tarjetas microSD incorporado, el LAN Turtle es una herramienta perfecta para recopilar datos interesantes que viajan a través de una red.

El LAN Turtle puede escanear una red, llevar a cabo suplantación de DNS, e incluso se puede configurar para enviar alertas cuando se vean formas específicas de tráfico de red.

Turtle es otra de esas herramientas de hacking que parece inocente y podría permanecer indetectada durante mucho tiempo.

¡Protégete de estas herramientas dañinas!

Una vez más, estas herramientas de hacking son difíciles de detectar entre todo el otro equipo tecnológico que la gente tiene en sus lugares de trabajo. Ten cuidado con lo que enchufas en tus dispositivos, o de lo contrario, podrías lamentarlo.

Conoce USBDriveby, el collar que puede hackear tu PC en sólo 60 segundos